Zapowiedź kontroli dostępu do sieci przychodzącej w Amazon Managed Grafana

Wielu klientów korzystających z Amazon Managed Grafana musi ograniczyć publiczny dostęp do obszaru roboczego Grafana i aktywować precyzyjną kontrolę, aby ustalić, które źródła ruchu mogą dotrzeć do obszaru roboczego Grafana.

Dzisiaj twórcy z przyjemnością ogłaszają nową funkcję Amazon Managed Grafana, która obsługuje kontrolę dostępu do sieci przychodzącej. Dzięki temu możesz zabezpieczyć obszary robocze Grafana za pomocą punktów końcowych VPC i list prefiksów zarządzanych przez klientów, które ograniczają przychodzący ruch sieciowy, docierający do twoich obszarów roboczych.

Punkty końcowe Amazon Virtual Private Cloud (Amazon VPC) dla Amazon Managed Grafana znacznie upraszczają dostęp do obszaru roboczego Grafana z poziomu VPC, zapewniając konfigurowalne i wysoce niezawodne bezpieczne połączenia z adresem URL obszaru roboczego. Pozwala to na bezpieczne połączenie z adresem URL obszaru roboczego Grafana w sieci AWS, przy czym cały ruch sieciowy pozostaje w globalnej sieci AWS i nigdy nie przechodzi przez publiczny Internet.

Zarządzana lista prefiksów to zestaw co najmniej jednego bloku CIDR (bezklasowego routingu między domenami). Lista prefiksów zarządzana przez klienta upraszcza bezpieczeństwo, umożliwiając skonfigurowanie zestawu blokad CIDR, które z kolei mogą uzyskiwać dostęp do adresu URL obszaru roboczego Amazon Managed Grafana.

VPC endpoint

Punkt końcowy interfejsu VPC umożliwia prywatne łączenie się z usługą Amazon Managed Grafana, tak jakby działała ona w Twoim własnym VPC. Punkt końcowy VPC umożliwia klientom prywatne łączenie się z obsługiwanymi usługami AWS za pośrednictwem AWS PrivateLink. AWS PrivateLink zapewnia prywatną łączność między wirtualnymi chmurami prywatnymi (VPC), obsługiwanymi usługami AWS i sieciami lokalnymi bez narażania ruchu na publiczny Internet. Instancje Amazon VPC nie wymagają publicznych adresów IP do komunikacji z zasobami usługi. Ruch między Amazon VPC a usługą nie opuszcza sieci Amazon.

- Punkt końcowy VPC – Punkt wejścia w Twoim VPC, który umożliwia prywatne połączenie z usługą.

- AWS PrivateLink – technologia zapewniająca prywatną łączność między VPC a usługami.

Zarządzana przez klienta lista prefix

W tej wersji możesz skonfigurować adres URL obszaru roboczego Amazon Managed Grafana, aby był dostępny tylko z określonych zakresów adresów IPv4. Zapewnia to dodatkową warstwę bezpieczeństwa Twojej Amazon Managed Grafana i działa jak zapora ogniowa, uniemożliwiając publiczny i/lub nieautoryzowany dostęp do adresu URL obszaru roboczego Amazon Managed Grafana. Rozważ to jako „listę dozwolonych” zapory sieciowej, w której lista adresów IP skonfigurowanych na zaporze lub routerze wyraźnie zezwala na ruch przychodzący bez ograniczeń, ale każdy inny ruch przychodzący jest blokowany.

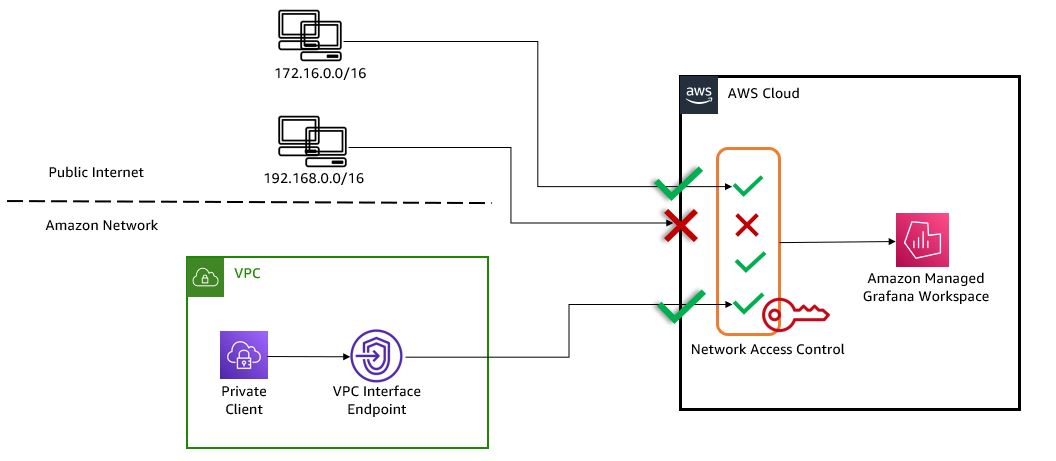

Architektura

Domyślnie, adres URL obszaru roboczego Grafana jest publicznie dostępny. Poniższy diagram ilustruje, w jaki sposób ograniczysz publiczny dostęp do obszaru roboczego i włączysz kontrolę dostępu do sieci za pomocą punktów końcowych interfejsu VPC i listy prefiksów zarządzanej przez klienta.

Punkty końcowe interfejsu VPC:

- Użytkownik / klient prywatny łączy się z przestrzenią roboczą Grafana przez punkt końcowy interfejsu VPC.

- AWS PrivateLink zapewnia łączność z Amazon Managed Grafana, a ruch nie opuszcza sieci Amazon.

Lista prefiksów klient-manager:

- Adres URL obszaru roboczego Grafana jest dostępny tylko z zakresów adresów IP skonfigurowanych na zarządzanej przez klienta liście prefiksów.

- Każdy inny dostęp przychodzący jest zabroniony.

Skonfiguruj obszar roboczy Grafana z kontrolą dostępu do sieci

Możesz dodać kontrolę dostępu do sieci do istniejącego obszaru roboczego lub skonfigurować ją w ramach początkowego tworzenia obszaru roboczego. Dostęp do sieci obszaru roboczego Grafana może być kontrolowany przez punkt końcowy interfejsu VPC, listę prefiksów zarządzaną przez klienta lub kombinację obu. Szczegóły podano w poniższych sekcjach.

Utwórz punkt końcowy interfejsu VPC

Podczas tworzenia punktu końcowego interfejsu VPC wybierz kategorię usług Usługi AWS i nazwę usługi Amazon Managed Grafana com.amazonaws.region.grafana oraz VPC, w którym ma zostać utworzony punkt końcowy. Aby uzyskać więcej informacji o punktach końcowych interfejsu, zobacz Tworzenie punktu końcowego VPC

Utwórz listę prefiksów klient-manager

Aby zezwolić na adresy IP, musisz utworzyć jedną lub więcej list prefiksów w Amazon VPC z listą dozwolonych zakresów adresów IP. Amazon Managed Grafana obsługuje tylko adresy IPv4 na listach prefiksów, a nie adresy IPv6. Prywatne zakresy adresów IP, takie jak 10.0.0.0/16, są ignorowane. Aby umożliwić tym hostom dostęp do obszaru roboczego, utwórz punkt końcowy VPC dla swoich obszarów roboczych i przyznaj im dostęp. Aby uzyskać więcej informacji na temat list prefiksów, zobacz Tworzenie listy prefiksów oraz pojęcia i reguły dotyczące list prefiksów.

Skonfiguruj kontrolę dostępu do sieci dla obszaru roboczego Grafana

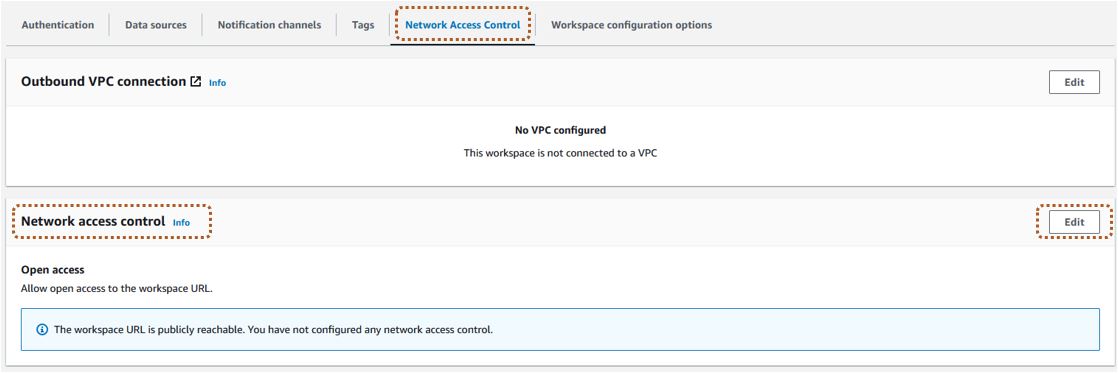

W konsoli Amazon Managed Grafana wybierz nazwę obszaru roboczego, dla którego chcesz skonfigurować kontrolę dostępu do sieci.

Na karcie Kontrola dostępu do sieci, w obszarze Kontrola dostępu do sieci kliknij Edytuj.

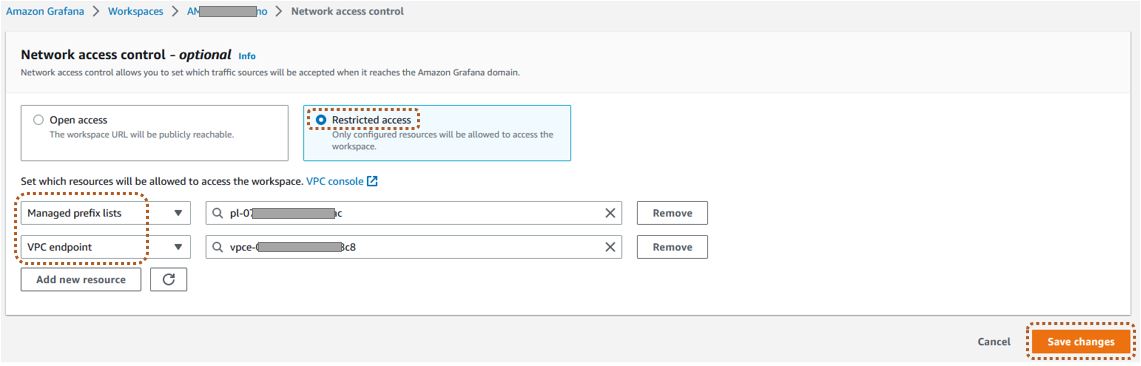

Wybierz Ograniczony dostęp.

Wybierz opcję Lista prefiksów i wprowadź wybrany identyfikator listy prefiksów i/lub wybierz opcję punktu końcowego VPC i wprowadź preferowany identyfikator punktu końcowego VPC. Możesz dodać maksymalnie 5 list prefiksów i 5 punktów końcowych VPC.

Wybierz opcję Zapisz zmiany, aby zakończyć konfigurację.

Wnioski

Dzięki tej premierze będziesz mógł ograniczyć przychodzący dostęp sieciowy do obszaru roboczego Grafana, zapewniając dodatkową warstwę bezpieczeństwa bez wpływu na wydajność lub koszty operacyjne. Aby dowiedzieć się więcej o tej premierze, zapoznaj się z artykułem Co nowego i przewodnikiem użytkownika Amazon Managed Grafana dotyczącym kontroli dostępu do sieci.

- Zapoznaj się z One Observability Workshop, którego celem jest zapewnienie praktycznego doświadczenia z szeroką gamą zestawów narzędzi oferowanych przez AWS do konfigurowania monitorowania i obserwowalności w Twoich aplikacjach.

- Zapoznaj się z najlepszymi praktykami w zakresie AWS Observability, aby dowiedzieć się więcej o normatywnych wytycznych i zaleceniach wraz z przykładami implementacji.

- Jeśli jesteś sklepem Terraform, sprawdź akcelerator AWS Observability dla Terraform, który stanowi zestaw modułów Terraform, które pomogą Ci skonfigurować Obserwowalność dla Twoich obciążeń za pomocą usług AWS Observability.

Autorzy chętnie służą pomocą, a jeśli potrzebujesz dalszej pomocy, skontaktuj się z pomocą techniczną AWS i swoim zespołem ds. kont AWS.

źródło: AWS