Hakerzy, cyberprzestępcy, testy penetracyjne, testy bezpieczeństwa, audyt bezpieczeństwa, black-box, white-box itd. – to terminy pojawiające się w krzykliwych nagłówkach gazet, blogów, reklam, a nawet w telewizji. Czym są tak naprawdę te pojęcia i czy powinnyśmy je traktować serio? Czy jest to tylko kolejny modny medialnie temat?

W przeszłości słowo ?haker? miało pozytywny wydźwięk. Tak określano osobę, która potrafiła rozwiązać jakiś problem (i niekoniecznie informatyczny) w sposób nieszablonowy. W takim ujęciu naszym rodzimym ?hakerem? mógłby być na przykład pan Adam Słodowy. Reprezentując taki sposób myślenia, współcześni hakerzy w szybki sposób zaczęli znajdować luki w różnych systemach ? w tym informatycznych, z których zaczęli korzystać przestępcy. Niestety media dość szybko zaczęły utożsamiać hakerów z przestępcami, doprowadzając dość niesprawiedliwie do postawienia znaku równości pomiędzy kreatywnymi osobami a pospolitymi przestępcami.

Haker-specjalista

Analizując najsłynniejsze włamania tego roku, możemy zaobserwować istotny wzrost ataków grup kategoryzowanych jako APT (Advanced Persitent Threat). Są to grupy wysoko wykwalifikowanych i dobrze opłacanych specjalistów od włamań do systemów informatycznych, z reguły sponsorowane przez organizacje rządowe. Przykładem działań takich grup może być atak na RSA (marzec 2011) czy też atak chińskich hakerów na konta gmailowe amerykańskich polityków (czerwiec 2011).

W tym roku mogliśmy również zaobserwować wzmożoną działalność grup związanych z hackingiem ?dla idei? (tzw. hacktivism). Wszyscy doskonale pamiętamy spektakularne włamania grupy LulzSec na serwery Sony (kwiecień 2011), senatu USA (czerwiec 2011) oraz ataki odmowy usługi DDoS na serwery CIA (czerwiec 2011), czy ataki na strony rządowe Salwadoru i Izraela grupy Anonymous (listopad 2011).

Kolejne zagrożenia (bardziej typowe, ale wciąż groźne) to typowe luki w aplikacjach WWW typu SQL-Injection, XSS czy też CRSF. Informacje o tych podatnościach w różnych produktach komercyjnych i opensource pojawiają się praktycznie codziennie, chociażby w serwisie Bugtraq. Opublikowane tu informacje przestępcy wykorzystują do modyfikacji swoich narzędzi, szukając witryn, których administrator lub webmaster nie zaktualizował.

Pseudo-haker

Nie możemy również bagatelizować korzystających z gotowych narzędzi pseudo-hakerów (tzw. script-kiddies). Poziom wiedzy technicznej tych ?wandali sieciowych? jest zazwyczaj dość niski, jednak dzięki wykorzystaniu gotowych narzędzi (np. automatycznie skanujących podatności) są oni bardzo destrukcyjną, a przez to groźną podgrupą internetowych ciemnych charakterów. Przykładem tego typu działalności w Polsce była zmasowana podmiana kilkuset witryn samorządowych 1 września 2011.

Kolejny atak, który w zasadzie nie jest groźny z technicznego punktu widzenia, jednak może być wyjątkowo nieprzyjemny pod kątem prowadzonej działalności biznesowej to tzw. joe-job. Polega on na wpisaniu przez spamerów w nagłówku From lub Reply-to adresu mailowego atakowanej firmy. Firma taka nie dość, że może zostać uznana za źródło spamu przez nieuważnych odbiorców, to dodatkowo skrzynka ofiary zalewana jest ogromną ilością zwrotek. Możemy więc sobie wyobrazić pracę jakiegoś ośrodka e-commerce, który realizuje zamówienia i musi również obsługiwać zwrotki mailowe ? jego praca może zostać całkowicie sparaliżowana w skutek ataku joe-job.

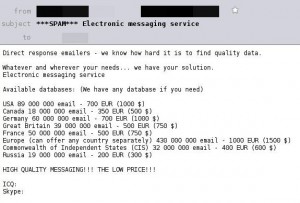

Od czasu do czasu zdarza mi się otrzymywać, w ramach codziennej porcji spamu, ?propozycje? typu:

Jak widać cena za skuteczne utrudnienie działalności konkurencyjnej firmie nie jest wcale wygórowana, a walka z joe-jobem ataku jest bardzo utrudniona. Trzeba pamiętać, że serwery poczty muszą wytrzymać nawał zwrotek, więc wybór odpowiedniego dostawcy usług lub odpowiednie testy obciążeniowe serwera poczty (jeśli jest utrzymywany samodzielnie) to kolejny, ważny punkt w spojrzeniu na bezpieczeństwo biznesowe.

Rośnie poziom umiejętności

Ostatnie doniesienia (wrzesień 2011) o pojawieniu się nowego robaka Duqu (następcy słynnego Stuxnetu), wykorzystującego nie załataną jeszcze podatność w obsłudze czcionek w produktach Microsoftu wyraźnie wskazują, że poziom umiejętności hakerów wyraźnie rośnie i nie wystarczą już standardowe działania zabezpieczające naszą własność przed podobnymi zdarzeniami.

Spektakularne włamania, o których informują nas media, uświadamiają, że każdy może stać się celem ataku. W jaki sposób możemy się zabezpieczyć? Na pewno nie jest to łatwe zadanie, ponieważ kompleksowe podejście do bezpieczeństwa jest oparte na warstwowym modelu odpowiadającym modelowi referencyjnemu ISO/OSI. Zwróćmy uwagę na zabezpieczenie dostępu fizycznego do mediów transmisyjnych, do serwerów i samych danych (strzeżone serwerownie, redundantne zasilanie, odpowiednia klimatyzacja, macierze RAID, zabezpieczenia p-poż., itd.), właściwe zabezpieczenie systemów operacyjnych, na wdrożenie ochrony warstwy sieciowej (np. firewalle, segmentacja sieci, port-security, listy kontroli dostępu itp.) oraz właściwe zabezpieczenie warstwy aplikacji (przykładowo firewalle aplikacyjne oraz ?bezpieczny kod?).

Bezpieczny kod

Można mieć odpowiednio zabezpieczoną serwerownię, utwardzone systemy operacyjne, separację uprawnień, najnowocześniejsze rozwiązanie IDS/IPS, zapory ogniowe itd., ale nie wolno zapominać o kodzie aplikacji. To właśnie witryna WWW jest interfejsem przeznaczonym do pracy z danymi. W większości przypadków aplikacje webowe są tworzone przez firmy zewnętrzne, więc ciężko jest samodzielnie określić czy zachowane zostały standardy tworzenia bezpiecznego oprogramowania.

Nawet jeśli dostaniemy gwarancję na kod, to należy pamiętać, że coś co jest dzisiaj bezpieczne, jutro może okazać się ?dziurawe?. Bezpieczeństwo jest bowiem ciągłym procesem, który musi podlegać ciągłej weryfikacji. Nie wolno zapominać, że aplikacje webowe są tworzone z reguły w celu zarobkowym, więc bardzo istotne stają się zapisy w umowach licencyjnych czy gwarancyjnych, dotyczące wprowadzania ewentualnych poprawek bezpieczeństwa czy możliwości audytu kodu.

Testy i audyt bezpieczeństwa

Jedną z metod weryfikacji stanu zabezpieczeń systemu informatycznego są tzw. testy bezpieczeństwa lub audyty bezpieczeństwa. Różnica pomiędzy tymi pojęciami polega na tym, że wykonanie audytu sprowadza się do sprawdzenia systemu zgodnie z wytycznymi czy też normami. Natomiast test bezpieczeństwa (w szczególności typu ?black-box?) ma na celu weryfikację stopnia zabezpieczenia systemu poprzez symulację działań potencjalnego agresora.

Testy bezpieczeństwa (nazywane też penetracyjnymi) dają pełną informację o podatnościach systemu na ataki zewnętrzne. Wykonywane są za pomocą gotowych narzędzi, ale najbardziej precyzyjne są oczywiście te wykonywane przez człowieka (tzw. pen-testera). Testy bezpieczeństwa to wydatek jednorazowy, rzędu od kilkuset do nawet kilkudziesięciu tysięcy złotych ? cena uzależniona jest przede wszystkim od rodzaju zastosowanych narzędzi badawczych i rodzaju testowanego systemu. Najczęściej testy bezpieczeństwa kojarzą się z badaniem bezpieczeństwa aplikacji webowych, jednak można (a nawet trzeba) wykonywać je również dla pozostałych elementów systemu.

Łamałem ludzi, a nie hasła

Na zakończenie należy wspomnieć o często pomijanym czynniku ludzkim. Kevin Mitnick, zwracając uwagę na aspekt inżynierii socjalnej wykorzystywany często przez przestępców, napisał w swojej książce: ?Łamałem ludzi, a nie hasła?. To właśnie dzięki takim ?lukom? możliwe są ataki phishingowe czy spamerskie. I to właśnie dzięki takim ?lukom? często wyciekają poufne dane z firm. Z tego też względu tak ważne jest opracowanie odpowiednich procedur, ich wdrożenie, weryfikacja oraz konsekwencja w ich egzekwowaniu.

AUTOR: Jerzy Patraszewski, Hostersi

Certyfikowany specjalista bezpieczeństwa systemów informatycznych (CISSP, administrator systemów w Hostersi Sp. z o.o.). W obszarze jego zainteresowań znajduje się szeroko pojęte bezpieczeństwo IT ? od ?twardych? technologii do zagadnień związanych z zarządzaniem ryzykiem, normami i aspektami prawnymi.

Tekst opublikowany został na łamach bloga Spidersweb.pl